Aircrack-ng: Difference between revisions

Created page with "thumb|Aircrack-ng '''Aircrack-ng''' adalah paket perangkat lunak jaringan yang dirancang untuk mengaudit LAN nirkabel. Ini mencakup alat untuk mendeteksi, menyadap, dan menganalisis lalu lintas nirkabel 802.11, serta dapat memecahkan kunci enkripsi WEP, WPA, dan WPA2. Suite ini kompatibel dengan pengendali antarmuka jaringan nirkabel apa pun yang mendukung mode pemantauan mentah dan dapat menyadap lalu lintas 802.11a, 802.11b, dan 802.11g. Tersed..." |

|||

| Line 7: | Line 7: | ||

* '''Pengembang''': Thomas d'Otreppe de Bouvette | * '''Pengembang''': Thomas d'Otreppe de Bouvette | ||

* '''Rilis Stabil''': 1.7 / 10 Mei 2022 | * '''Rilis Stabil''': 1.7 / 10 Mei 2022 | ||

* '''Repositori''': | * '''Repositori''': https://github.com/aircrack-ng/aircrack-ng | ||

* '''Ditulis dalam''': C | * '''Ditulis dalam''': C | ||

* '''Sistem Operasi''': Cross-platform | * '''Sistem Operasi''': Cross-platform | ||

* '''Jenis''': Penyadap dan injektor paket; Pemulihan kunci WEP, WPA, WPA2 | * '''Jenis''': Penyadap dan injektor paket; Pemulihan kunci WEP, WPA, WPA2 | ||

* '''Lisensi''': GPL | * '''Lisensi''': GPL | ||

* '''Website''': www.aircrack-ng.org | * '''Website''': https://www.aircrack-ng.org/ | ||

== Overview == | == Overview == | ||

Latest revision as of 10:24, 14 August 2024

Aircrack-ng adalah paket perangkat lunak jaringan yang dirancang untuk mengaudit LAN nirkabel. Ini mencakup alat untuk mendeteksi, menyadap, dan menganalisis lalu lintas nirkabel 802.11, serta dapat memecahkan kunci enkripsi WEP, WPA, dan WPA2. Suite ini kompatibel dengan pengendali antarmuka jaringan nirkabel apa pun yang mendukung mode pemantauan mentah dan dapat menyadap lalu lintas 802.11a, 802.11b, dan 802.11g. Tersedia untuk sistem operasi Linux dan Windows.

Informasi Umum

- Penulis Asli: Christophe Devine

- Pengembang: Thomas d'Otreppe de Bouvette

- Rilis Stabil: 1.7 / 10 Mei 2022

- Repositori: https://github.com/aircrack-ng/aircrack-ng

- Ditulis dalam: C

- Sistem Operasi: Cross-platform

- Jenis: Penyadap dan injektor paket; Pemulihan kunci WEP, WPA, WPA2

- Lisensi: GPL

- Website: https://www.aircrack-ng.org/

Overview

Aircrack-ng adalah fork dari proyek Aircrack asli yang dibuat untuk memperluas dan meningkatkan kemampuannya. Alat ini sering kali sudah terpasang di beberapa distribusi Linux yang fokus pada keamanan, seperti Kali Linux dan Parrot Security OS, yang dikembangkan di bawah proyek Debian.

Pengembangan

Aircrack awalnya dikembangkan oleh peneliti keamanan asal Prancis, Christophe Devine, dengan tujuan utama untuk memulihkan kunci WEP dari jaringan nirkabel 802.11 menggunakan implementasi dari serangan Fluhrer, Mantin, dan Shamir (FMS) serta serangan yang dibagikan oleh seorang peretas bernama KoreK. Pada Februari 2006, Thomas D'Otreppe memfork Aircrack dan merilisnya sebagai Aircrack-ng (Aircrack Next Generation) untuk menambahkan fitur-fitur baru dan perbaikan.

Sejarah Keamanan Wi-Fi

WEP

Wired Equivalent Privacy (WEP) adalah protokol keamanan pertama yang diperkenalkan untuk memberikan kerahasiaan data yang sebanding dengan jaringan kabel. Diperkenalkan pada tahun 1997 sebagai bagian dari standar IEEE 802.11, WEP menggunakan cipher RC4 dan algoritma checksum CRC-32 untuk integritas. Karena pembatasan ekspor kriptografi AS, WEP awalnya dibatasi pada enkripsi 64-bit, tetapi versi dengan enkripsi 128-bit kemudian dirilis. Penggunaan vektor inisialisasi (IV) 24-bit yang tetap membuat WEP rentan terhadap berbagai serangan, yang akhirnya menyebabkan penghapusan WEP dan digantikannya dengan WPA.

WPA

Wi-Fi Protected Access (WPA) diperkenalkan untuk mengatasi kelemahan keamanan di WEP. WPA menggunakan protokol enkripsi Temporal Key Integrity Protocol (TKIP) dan memperkenalkan fitur-fitur seperti kode integritas pesan yang lebih kuat dan fungsi pencampuran kunci yang ditingkatkan. WPA juga menawarkan dua mode: WPA-PSK (WPA Personal) dan WPA Enterprise. WPA2, yang diperkenalkan pada tahun 2004, meningkatkan WPA dengan menggunakan Advanced Encryption Standard (AES) dan menjadi standar wajib untuk produk Wi-Fi.

WPA2

WPA2, yang disahkan pada tahun 2004, menggantikan WPA dan menyediakan keamanan yang lebih baik melalui penggunaan AES dalam Counter-Mode-CBC-MAC Protocol (CCMP). WPA2 memperkenalkan mekanisme enkripsi dan autentikasi yang lebih kuat dibandingkan WPA dan menjadi standar keamanan Wi-Fi.

Timeline Serangan

Serangan WEP

- 1995: David Wagner mendiskusikan potensi kerentanan di RC4.

- 2000: Peneliti Microsoft menyoroti serangan penolakan layanan dan serangan kamus pada WEP.

- 2001: William A. Arbaugh mempresentasikan serangan pemilihan plaintext induktif terhadap WEP.

- 2004: KoreK merilis serangan yang diintegrasikan ke dalam Aircrack.

- 2005: Andrea Bittau mempresentasikan Serangan Fragmentasi.

- 2007: Serangan PTW diperkenalkan, mengurangi jumlah IV yang diperlukan untuk mendekripsi kunci WEP.

Serangan WPA

- 2008: Martin Beck dan Erik Tews mendeskripsikan serangan terhadap TKIP WPA.

- 2009: Penelitian tambahan terhadap serangan TKIP diperlihatkan oleh peneliti Norwegia.

Fitur

Aircrack-ng mencakup berbagai alat dengan fungsi spesifik:

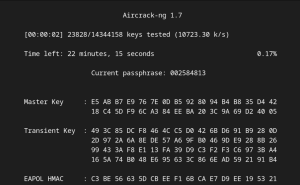

- aircrack-ng: Memecahkan kunci WEP dan WPA/WPA2 menggunakan berbagai metode serangan.

- airbase-ng: Menyerang perangkat klien dan mengimplementasikan berbagai serangan seperti Caffe Latte dan Hirte.

- aireplay-ng: Melakukan injeksi frame, termasuk serangan penolakan layanan dan metode lain untuk menangkap handshake atau mengganggu jaringan.

- airmon-ng: Menempatkan kartu nirkabel dalam mode pemantauan untuk menangkap paket dan audit jaringan.

- airodump-ng: Penyadap paket yang mendukung channel-hopping dan menyimpan data yang ditangkap.

- airserv-ng: Memungkinkan beberapa program nirkabel menggunakan satu kartu.

- airtun-ng: Membuat antarmuka terowongan virtual untuk pemantauan jaringan dan injeksi lalu lintas.

- besside-ng: Mengotomatiskan pemecahan WEP dan pencatatan handshake WPA.

- easside-ng: Mencoba untuk terhubung ke titik akses WEP tanpa mengetahui kuncinya, menggunakan serangan fragmentasi.

- tkiptun-ng: Alat serangan untuk WPA/TKIP.

- wesside-ng: Mengotomatiskan pemulihan kunci WEP berdasarkan serangan fragmentasi Andrea Bittau.

- airdecap-ng: Mendekripsi file tangkapan WEP atau WPA dengan kunci yang diketahui.

- airdecloak-ng: Menghapus frame WEP yang tersembunyi dari file pcap.

- airolib-ng: Membuat database tabel hash yang telah dihitung sebelumnya untuk pemulihan kunci yang lebih cepat.

- besside-ng-crawler: Mencari direktori untuk file pcap yang relevan.

- buddy-ng: Bekerja dengan easside-ng untuk menangkap paket yang didekripsi pada server jarak jauh.

- ivstools: Mengekstrak vektor inisialisasi dari file tangkapan.

- kstats: Menampilkan suara untuk algoritma serangan FMS dari dump IV.

- makeivs-ng: Menghasilkan file IVS untuk tujuan pengujian.

- packetforge-ng: Membuat dan memodifikasi paket untuk injeksi.

- wpaclean: Membersihkan file tangkapan untuk fokus pada informasi handshake dan beacon yang relevan.

- airventriloquist-ng: Melakukan injeksi pada paket terenkripsi.

Untuk informasi lebih lanjut, situs web resmi Aircrack-ng dan dokumentasinya menyediakan sumber daya dan pembaruan lengkap mengenai kemampuan dan penggunaan suite ini.

Referensi: