Equation Group: Difference between revisions

Created page with "thumb|Equation Group Equation Group adalah sebuah entitas ancaman canggih (advanced persistent threat) yang sangat terampil dan dianggap sebagai Advanced Persistent Threat (APT) yang terhubung dengan unit Tailored Access Operations (TAO) dari Badan Keamanan Nasional Amerika Serikat (NSA). Kaspersky Lab menggambarkan mereka sebagai salah satu kelompok serangan siber paling canggih di dunia dan "yang paling maju (...) yang pernah kami lihat", be..." |

|||

| Line 22: | Line 22: | ||

Tim penelitian dan analisis global Kaspersky, yang dikenal sebagai GReAT, mengklaim telah menemukan sepotong malware yang berisi "privLib" Stuxnet pada tahun 2008. Secara spesifik, malware ini mengandung eksploitasi LNK yang ditemukan dalam Stuxnet pada tahun 2010. Fanny diklasifikasikan sebagai worm yang mempengaruhi sistem operasi Windows tertentu dan mencoba menyebar secara lateral melalui koneksi jaringan atau penyimpanan USB. Kaspersky menyatakan bahwa mereka curiga bahwa Equation Group sudah ada lebih lama dari Stuxnet, berdasarkan waktu kompilasi yang tercatat dari Fanny. | Tim penelitian dan analisis global Kaspersky, yang dikenal sebagai GReAT, mengklaim telah menemukan sepotong malware yang berisi "privLib" Stuxnet pada tahun 2008. Secara spesifik, malware ini mengandung eksploitasi LNK yang ditemukan dalam Stuxnet pada tahun 2010. Fanny diklasifikasikan sebagai worm yang mempengaruhi sistem operasi Windows tertentu dan mencoba menyebar secara lateral melalui koneksi jaringan atau penyimpanan USB. Kaspersky menyatakan bahwa mereka curiga bahwa Equation Group sudah ada lebih lama dari Stuxnet, berdasarkan waktu kompilasi yang tercatat dari Fanny. | ||

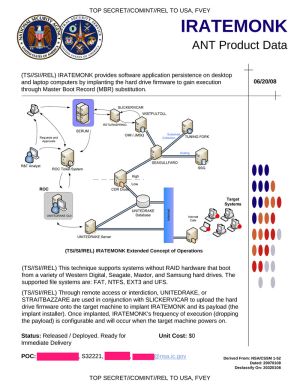

=== Keterkaitan dengan IRATEMONK === | |||

[[File:NSA IRATEMONK.jpg|thumb|The NSA's listing of its Tailored Access Operations program named IRATEMONK from the NSA ANT catalog.]] | [[File:NSA IRATEMONK.jpg|thumb|The NSA's listing of its Tailored Access Operations program named IRATEMONK from the NSA ANT catalog.]] | ||

F-Secure mengklaim bahwa firmware hard drive jahat dari Equation Group adalah program TAO "IRATEMONK", salah satu item dari katalog NSA ANT yang terungkap dalam artikel Der Spiegel pada tahun 2013. IRATEMONK memberi penyerang kemampuan untuk memiliki aplikasi perangkat lunak mereka secara persisten terinstal pada komputer desktop dan laptop, meskipun disk diformat, data dihapus, atau sistem operasi diinstal ulang. Malware ini menginfeksi firmware hard drive, yang kemudian menambahkan instruksi ke master boot record disk yang menyebabkan perangkat lunak diinstal setiap kali komputer di-boot. Malware ini dapat menginfeksi hard drive dari Seagate, Maxtor, Western Digital, Samsung, IBM, Micron Technology, dan Toshiba. | F-Secure mengklaim bahwa firmware hard drive jahat dari Equation Group adalah program TAO "IRATEMONK", salah satu item dari katalog NSA ANT yang terungkap dalam artikel Der Spiegel pada tahun 2013. IRATEMONK memberi penyerang kemampuan untuk memiliki aplikasi perangkat lunak mereka secara persisten terinstal pada komputer desktop dan laptop, meskipun disk diformat, data dihapus, atau sistem operasi diinstal ulang. Malware ini menginfeksi firmware hard drive, yang kemudian menambahkan instruksi ke master boot record disk yang menyebabkan perangkat lunak diinstal setiap kali komputer di-boot. Malware ini dapat menginfeksi hard drive dari Seagate, Maxtor, Western Digital, Samsung, IBM, Micron Technology, dan Toshiba. | ||

Latest revision as of 06:40, 14 August 2024

Equation Group adalah sebuah entitas ancaman canggih (advanced persistent threat) yang sangat terampil dan dianggap sebagai Advanced Persistent Threat (APT) yang terhubung dengan unit Tailored Access Operations (TAO) dari Badan Keamanan Nasional Amerika Serikat (NSA). Kaspersky Lab menggambarkan mereka sebagai salah satu kelompok serangan siber paling canggih di dunia dan "yang paling maju (...) yang pernah kami lihat", beroperasi berdampingan dengan pencipta Stuxnet dan Flame. Target utama mereka meliputi negara-negara seperti Iran, Rusia, Pakistan, Afghanistan, India, Suriah, dan Mali.

Nama "Equation Group" berasal dari penggunaan enkripsi yang luas oleh kelompok ini. Pada tahun 2015, Kaspersky mendokumentasikan 500 infeksi malware oleh kelompok ini di setidaknya 42 negara, dengan kemungkinan jumlah yang sebenarnya mencapai puluhan ribu karena protokol pematian diri mereka.

Pada tahun 2017, WikiLeaks menerbitkan diskusi di CIA tentang bagaimana kelompok ini dapat diidentifikasi. Salah satu komentar menyatakan bahwa "Equation Group" seperti yang dilabelkan dalam laporan tidak merujuk pada kelompok tertentu tetapi lebih kepada sekumpulan alat yang digunakan untuk peretasan.

Penemuan

Pada Kaspersky Security Analysts Summit yang diadakan di Meksiko pada 16 Februari 2015, Kaspersky Lab mengumumkan penemuan Equation Group. Menurut laporan Kaspersky Lab, kelompok ini telah aktif sejak setidaknya tahun 2001, dengan lebih dari 60 pelaku. Malware yang digunakan dalam operasi mereka, yang diberi nama EquationDrug dan GrayFish, terbukti mampu memprogram ulang firmware hard disk drive. Karena teknik yang canggih dan tingkat kerahasiaan yang tinggi, kelompok ini diduga memiliki hubungan dengan NSA, tetapi Kaspersky Lab belum mengidentifikasi pelaku di balik kelompok ini.

Keterkaitan yang Mungkin dengan Stuxnet dan NSA

Penelitian Kaspersky pada tahun 2015 tentang Equation Group mencatat bahwa pemuat mereka, "GrayFish", memiliki kesamaan dengan pemuat yang ditemukan sebelumnya, "Gauss", dari serangkaian serangan lain. Selain itu, Equation Group menggunakan dua serangan zero-day yang kemudian digunakan dalam Stuxnet; peneliti menyimpulkan bahwa "jenis penggunaan yang serupa dari kedua eksploitasi tersebut dalam worm komputer yang berbeda, pada waktu yang hampir bersamaan, menunjukkan bahwa kelompok EQUATION dan pengembang Stuxnet adalah kelompok yang sama atau bekerja sama secara erat."

Firmware

Penelitian menunjukkan bahwa platform Equation Group kadang-kadang menyebar melalui intersepsi (intersepsi CD sah yang dikirim oleh penyelenggara konferensi ilmiah melalui pos) dan memiliki kemampuan "tak tertandingi" untuk menginfeksi dan ditransmisikan melalui firmware hard drive dari beberapa produsen hard drive besar, serta membuat dan menggunakan area disk tersembunyi dan sistem disk virtual untuk keperluannya, prestasi yang memerlukan akses ke kode sumber produsen. Alat ini dirancang dengan presisi bedah, bahkan hingga mengecualikan negara-negara tertentu berdasarkan IP dan memungkinkan penargetan nama pengguna tertentu di forum diskusi.

Codewords and timestamps

Kode-kode NSA "STRAITACID" dan "STRAITSHOOTER" ditemukan di dalam malware. Selain itu, stempel waktu dalam malware tampaknya menunjukkan bahwa para programmer bekerja secara dominan dari Senin hingga Jumat dalam jam kerja yang sesuai dengan zona waktu Timur Amerika Serikat.

The LNK exploit

Tim penelitian dan analisis global Kaspersky, yang dikenal sebagai GReAT, mengklaim telah menemukan sepotong malware yang berisi "privLib" Stuxnet pada tahun 2008. Secara spesifik, malware ini mengandung eksploitasi LNK yang ditemukan dalam Stuxnet pada tahun 2010. Fanny diklasifikasikan sebagai worm yang mempengaruhi sistem operasi Windows tertentu dan mencoba menyebar secara lateral melalui koneksi jaringan atau penyimpanan USB. Kaspersky menyatakan bahwa mereka curiga bahwa Equation Group sudah ada lebih lama dari Stuxnet, berdasarkan waktu kompilasi yang tercatat dari Fanny.

Keterkaitan dengan IRATEMONK

F-Secure mengklaim bahwa firmware hard drive jahat dari Equation Group adalah program TAO "IRATEMONK", salah satu item dari katalog NSA ANT yang terungkap dalam artikel Der Spiegel pada tahun 2013. IRATEMONK memberi penyerang kemampuan untuk memiliki aplikasi perangkat lunak mereka secara persisten terinstal pada komputer desktop dan laptop, meskipun disk diformat, data dihapus, atau sistem operasi diinstal ulang. Malware ini menginfeksi firmware hard drive, yang kemudian menambahkan instruksi ke master boot record disk yang menyebabkan perangkat lunak diinstal setiap kali komputer di-boot. Malware ini dapat menginfeksi hard drive dari Seagate, Maxtor, Western Digital, Samsung, IBM, Micron Technology, dan Toshiba.

Pelanggaran Equation Group pada 2016

Pada Agustus 2016, sebuah kelompok peretas yang menyebut diri mereka "The Shadow Brokers" mengumumkan bahwa mereka telah mencuri kode malware dari Equation Group. Kaspersky Lab memperhatikan kesamaan antara kode yang dicuri dan kode malware Equation Group yang sudah mereka miliki, termasuk keanehan unik dalam cara Equation Group menerapkan algoritma enkripsi RC6, dan menyimpulkan bahwa pengumuman ini sah. Tanggal terbaru dari file yang dicuri adalah dari Juni 2013, sehingga mendorong Edward Snowden untuk berspekulasi bahwa kemungkinan lockdown akibat bocoran Snowden tentang upaya pengawasan global dan domestik NSA menghentikan pelanggaran Equation Group oleh The Shadow Brokers. Eksploitasi terhadap Cisco Adaptive Security Appliances dan firewall Fortinet ditampilkan dalam beberapa sampel malware yang dirilis oleh The Shadow Brokers. EXTRABACON, sebuah eksploitasi Simple Network Management Protocol terhadap perangkat lunak ASA Cisco, adalah eksploitasi zero-day pada saat pengumuman. Juniper juga mengonfirmasi bahwa firewall NetScreen mereka terpengaruh. Eksploitasi EternalBlue digunakan untuk melakukan serangan ransomware WannaCry yang merusak di seluruh dunia.

Referensi: